Kvantové ptačí ZOO firmy IBM

I když moderním počítačům roste výkonnost, v křišťálové kouli vidíme budoucnost informačních technologií spjatou s počítači kvantovými, které se i přes jistou skepsi pomalu, ale jistě stávají realitou. Zatím nepředstavují konkurenci, nicméně firma IBM by měla koncem tohoto roku představit 1 121qubitový procesor IBM Quantum Condor. Pro ilustraci rychlosti vývoje připomeňme, že v roce 2019 se IBM prezentovala 27qubitovým procesorem Falcon (sokol), o rok později 65qubitovým procesorem Hummingbird (kolibřík), v 2021 to byl 127qubitový kvantový procesor Eagle (orel), v listopadu 2022 pak 433qubitový IBM Quantum Osprey (orlovec). Po zmíněném letošním 1 121quibitovém procesoru Condor by příští rok měl následovat 1 386qubitový Flamingo (plameňák) a na rok 2025 má IBM naplánovaný 4 158qubitový procesor Kookaburra (ledňák) (zdroj).

Kvantové výpočty usnadňují prolomení bezpečnostních kódů

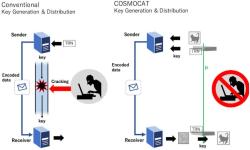

S nástupem vysoce výkonných kvantových počítačů roste ohrožení bezpečnosti, riziko prolomení šifrovacího klíče, který je sítí spolu s daty přeposílán od odesílatele k příjemci. Japonský odborník na geofyziku vysokých energií, profesor Hiroyuki Tanaka z Ústavu pro výzkum zemětřesení a člen výzkumné skupiny Muographix Tokijské univerzity navrhl a také demonstroval novou metodu, která mnohonásobně zvyšuje čas potřebný k rozlousknutí šifrovacího kódu. Její princip je překvapivý – klíč k dešifrování vytvářejí i přenášejí miony – elektronu podobné elementární částice.

Všudypřítomné miony umožňují nahlédnout do nedostupných prostor

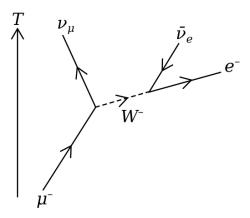

Stejně jako elektron má mion záporný jednotkový elektrický náboj (−1e), spin 1⁄2, ale mnohem větší, téměř 207násobnou hmotnost (105,66 MeV/c2). Mion je nestabilním leptonem, se střední dobou života 2,2 mikrosekund se rozpadá se na elektron a dvě různá neutrina. Protože zemský povrch neustále bombardují mionové spršky, s průměrnou četností 1 mion na centimetr čtverečný každou minutu, je zřejmé, že původ těchto krátce žijících částic musíme hledat relativně blízko nad našimi hlavami. Vznikají ve srážkách molekul horní vrstvy atmosféry s kosmickým zářením – proudem vysoce energetických částic, převážně protonů přilétajících z okolního vesmírného prostoru.

Miony prolétávající hmotou v závislosti na její hustotě ztrácejí energii tím, že ionizují atomy, které se jim dostanou do cesty. Průchodem atmosférou klesne jejich předpokládaná počáteční střední hodnota energie - asi 6 GeV - na přibližně 4 GeV, měřeno u hladiny moře. Takže mají dost energie na to, aby prolétaly našimi těly, námi vybudovanými objekty i hluboko do horninového podloží (zdroj). To umožnilo vznik rozvíjejícího se oboru mionové tomografie neboli miografie, jež na základě analýzy rozptylu elektricky nabitých částic v materiálu poskytuje 3D obrazy skrytých částí monitorovaného objektu. Sice zatím jen sporadicky se využívá v geologii, ve stavebném inženýrství, či při archeologických průzkumech, například při pátrání po neobjevených prostorech v pyramidách. Pomocí miografie se zjišťoval také stav reaktorů po havárii v jaderné elektrárně ve Fukušimě (zde a zde).

Miony generují šifrovací klíče

Již zmíněný profesor Hiroyuki Tanaka miony využil k opačnému účelu – ne k odhalovaní, nýbrž k utajování. Představil systém COSMOCAT (Cosmic Coding and Transfer – kosmické kódování a přenos), který díky neustálému „dešti“ detekovatelných mionů odstraňuje nutnost posílat sítí kromě zakódovaných dat také dešifrovací klíč. V COSMOCATu ho vytvářejí i přenášejí samotné kosmické paprsky. Takže i případně neoprávněného odchycení informací ze sítě, je pro hackera nemožné je rozluštit a to ani s pomocí velmi efektivních kvantových výpočtů. Potřeboval by čas příliš dlouhý, aby to vůbec stálo za pokus.

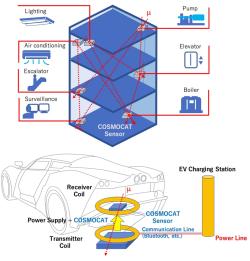

Vzhledem k tomu, že samotná povaha mionového roje omezuje vzdálenost odesílatel – příjemce, je COSMOCAT vhodnější pro lokální sítě v rámci jednotlivých objektů. Například pro firemní intranet, datová centra, nebo komunikace s blízkými inteligentními zařízeními, mezi něž můžou patřit i dálkově ovladatelné nabíjecí stanice pro elektromobily. Základní princip šifrování informací vychází ze zaužívaného systému generování náhodných čísel, které však – a to je to inovativní – vytváří a také jako kód přenáší právě statisticky náhodně přilétající miony.

Z mediální zprávy vydané Tokijskou univerzitou lze vydedukovat, že počítače odesílatele i příjemce musí být správně synchronizované a připojeny k vlastním, detektorům, protože v rozkódování datových paketů hraje důležitou roli jejich vzdálenost a čas příletu mionů. Dekódovací klíč tak přijímatel získá automaticky z vlastního zařízení. Podle autora, profesora Tanaky, systém lze použít také v bezdrátových komunikačních technologiích, jako jsou Wi-Fi, Bluetooth, bezkontaktní komunikace (NFC) a další. Nabízí větší rychlosti, než umožňují jejich současné šifrovací bezdrátové standardy.

Skeptikům se asi hlavou honí několik protiargumentů a otázek s kritickým podtónem. Jistě. Nejde o technologii využitelnou komerčně, a to minimálně v době dohledné. Detektory jsou složité, drahé, velké a energeticky náročné. Nicméně samotná myšlenka je zajímavá a nám laikům přináší nové informace, které případně můžeme dál dešifrovat hlubším studiem. K dispozici je totiž celý 12stranový odborný článek (17 stran s odkazy) zveřejněný na stránkách iScience (zde).

O mionech z jiného, ale velice zajímavého pohledu – přes experiment Muon g-2. Jeho výsledky na Oslu erudovaně popsal Vladimír Wagner v článku Magnetka mionu míří k nové fyzice, v jehož závěru uvádí: „Zpřesnění určení rozdílu mezi experimentální a teoretickou hodnotou (magnetického dipólového momentu mionu) by tak mohlo poskytnout informaci o vlivu hypotetických nových částic, které ve virtuální podobě ovlivňují vlastnosti vakua okolo mionu a tím i magnetický moment“. O experimentu Muon g-2 je i delší přednáška přímo z Fermilabu.

Literatura

Tisková zpráva Tokijské univerzity, volně dostupný článek na iScience, IBM Newsroom

První detekce příspěvku neutrin z CNO cyklu

Autor: Vladimír Wagner (04.12.2020)

Magnetka mionu míří k nové fyzice

Autor: Vladimír Wagner (08.04.2021)

Déšť mionů nám umožňuje nahlédnout do nitra sopek

Autor: Stanislav Mihulka (17.11.2021)

Limita na hmotnost neutrina se díky spektrometru KATRIN snížila

Autor: Vladimír Wagner (16.02.2022)

Diskuze:

Srovnání

Mintaka Earthian,2023-01-27 20:42:51

Dobrý den

Má tento postup nějakou praktickou výhodu proti kvalitnějším HW generátorům náhody?

https://cs.wikipedia.org/wiki/Hardwarov%C3%BD_gener%C3%A1tor_n%C3%A1hodn%C3%BDch_%C4%8D%C3%ADsel

Re: Srovnání

Lukáš Fireš,2023-01-27 22:03:07

Zcela zásadní: schopnost vytvořit dva identické a přec dokonale náhodné generátory, tedy generující STEJNOU SEKVENCI a přec zcela náhodnou (a tudíž nenapodobitelnou = nehacknutelnou). Toho lze teoreticky dosahnout kvantovým provázáním, což je ale prakticky mnohem složitější (tedy jde to, ale je to tak pomalé a náročné, že se to prakticky používá jen ke generování šifrovacího klíče - viz QKD/BB84, nikoliv k šifrování samotnému... tedy prý mezi některými bankami v Číně).

TRNG nemá tu kvalitu "provázání", každý generuje jinou sekvenci. Když ale nějak vyrobíte dva identické generátory náhodných čísel tak, že třetí se nijak vyrobit nedá (zde = s muony, by bylo asi zapotřebí atomových hodin pro tu nehacknutelnou synchronizaci), tak pak máte dokonalou šifru, tzv. "scratchpad".

Pro každý bit (0 nebo 1) reálné informace vezmete jeden bit z generátoru a pokud je 0, pak ten reálný necháte být, pokud z generátoru vypadne 1, pak ten bit prohodíte. To pak můžete poslat čímkoliv (včetně WiFi), protože to "vypadá" jako náhodný šum (tak náhodný jaká je náhodnost toho generátoru). Dešifrování se provede stejně - nechte bity kde ten druhý identický generátor řekl 0, prohoďte, kde řekl 1. (XOR / non-ekvivalence)

Re: Re: Srovnání

Pavel Ondrejovic,2023-01-27 22:17:07

"třetí se nijak vyrobit nedá"

toto sa mi zda pomerne fatalny problem konceptu uvedeneho v clanku.

V principe mate dve moznosti:

- bud "generator nahody" je zhodny len kusok od seba, potom to nema extra vyuzitie.

- alebo to funguje aj daleko od seba a potom nie je problem, aby si niekto zvedavy vyrobil taky isty generator vo vymedzenom priestore.

Re: Re: Re: Srovnání

Lukáš Fireš,2023-01-27 22:27:45

A právě proto jsem napsal, že by k tomu bylo nejspíše zapotřebí atomových hodin.

Ta synchronizace je potenciálně hacknutelná, stejně jako jakákoliv "výměna šifrovacích klíčů"... což se ale dá udělat pomocí QKD, takže tím ten problém odpadá (jak zjistíte kterou ato-sekundu máte měřit?)

Re: Re: Re: Re: Srovnání

Pavel Ondrejovic,2023-01-27 22:54:48

tak z podstaty veci: ak zredukujeme bezpecnost na to, ze nevieme presny zlomok sekundy, tak to nie je extra bezpecne. Proste utocnik vyskusa tych par moznosti.

Re: Re: Re: Re: Re: Srovnání

Lukáš Fireš,2023-01-27 23:02:22

"pár" ...a o to tu jde. Kolik že to je? Kolik času by na to bylo potřeba? O tom je celé současné šifrování. Teď to stačí, protože nemáme kvantové počítače řádu milionu qubitů, ale jednou mít budeme. Zároveň máme kvantové provázání, což je prakticky neprolomitelné, ale zároveň drahé, takže se prakticky používá se stejným předpokladem: jak často je třeba měnit šifrovací klíč? Tak často, aby to bylo prakticky nehacknutelné. A tohle je totéž - mezi-článek. (Tedy za předpokladu, že se nepleteme v té potencionální hacnkutelnosti té synchronizace... i tak jde o praktičnost, teoreticky máme kvantovku.)

Re: Re: Re: Re: Re: Re: Srovnání

Pavel Ondrejovic,2023-01-28 17:13:21

"Kolik ze to je?"

Clanok popisue, ze viete zostrojit "pseudonahodnu sekvenciu" sledovanim castic.

Vyssie som pisal, ze ak to dobre chapem, vie tuto sekvenciu zostavit aj nepriatel.

t.j. vsetka bezpecnost je zalozena na tom, ze dufate, ze on nevie uhadnut, ako tu sekvenciu pouzijete. Co mi pride nedostatocne.

Re: Re: Re: Re: Re: Re: Re: Srovnání

Lukáš Fireš,2023-01-28 21:15:27

"Přijde"... no, tak na to mohu reagovat jen citací článku: "Potřeboval by čas příliš dlouhý, aby to vůbec stálo za pokus." A jedním vhledem: "Dekódovací klíč tak přijímatel získá..." - zde se totiž mluví o celém tom "stratchpadu", ne o žádném "klíči", tím je ta synchronizace, ale to nic negeneruje, nejde o pseudo-náhodnou sekvenci, ale o zcela/prakticky-náhodnou sekvenci, kterou sice teoreticky můžete získat jako neznámou pod-sekvenci změřitelné giga-sekvence, ale k tomu musíte buď zaútočit přímo na tu synchronizaci nebo mít kvantový počítač s nepředstavitelným počtem qbitů (to záleží na přenosové rychlosti - čím nižší, tedy čím méně bitů z té giga-sekvence vezmete, tím více qbitů potřebujete... a taky super-úložiště pro celou tu originální giga-sekvenci).

Re: Re: Re: Re: Re: Re: Re: Re: Srovnání

Otakar Ištvánfy,2023-01-29 01:56:49

Pri symetrickom šifrovaní s náhodným kľúčom nepomôže žiaden superpočítač. Alebo poznáte kľúč alebo máte smolu.

Re: Re: Re: Re: Re: Re: Srovnání

Roman Rodak,2023-01-31 12:48:01

Ked vychadzam z toho ze miony lietaju plus-minus rychlostou svetla a dohodneme sa na pouziti v okruhu 1 km, dava to radovo 300 000 merani za sekundu, z coho vacsina budu nuly (1 mion za minutu). urcitym sposobom toto cislo vieme natiahnut kvoli tomu ze zem je viac-menej rovna a miony lietaju kolmo k zemi, ale kvoli spolahlivej synchronizacii bude urcite nutne ho inymi sposobmi obmedzit. pre jednoduchost ho budem brat nezmenene. cize z detektora lezie raz za minutu cislo v rozsahu 0 az 18 000 000 - pocet cyklov medzi 2 masledujucimi mionmi, co je cca 24 bitov nahodnosti za minutu. ziskat 256 bitovy kluc teda zaberie cca 11 minut. ALE behom 11-minutoveho synchronizacneho okna nameriam tretim zariadenim rovnake miony a mam 200 milionov moznych kombinacii ako z toho spravit dany kluc. vyskusat vsetky napr. pri pouziti AES je uloha ktora zaberie beznemu PC jednotky sekund. keby z toho aj inzineri nejakym zazrakom vymackli nanosekundovu presnost synchronizacie, co vyzaduje aby si zariadenia vedeli domysliet kedy a kam presne mohli miony docestovat s presnostou na 30 cm, tak hodnoty su 36 bitov za minutu, novy kluc kazdych 7 minut, 420 miliard kombinacii na skusanie, prelomenie kluca radovo niekolho hodin na 1 CPU, tzn. ako hacker na to nasadim bezne dostupnu techniku v hodnote tisicov dolarov a viem tie kluce lamat v realnom case (uloha nema ziadne obmedzenie v paralelizacii).

Re: Re: Re: Re: Re: Re: Re: Srovnání

Milos Stanek,2023-02-01 08:23:00

jedná se v podstatě jen o klasický přenos klíče symetrické šifry paralelním kanálem. Vidím 2 problémy:

1: četnost dopadu mionů. Pokud je skutečně jen 1 mion/cm2/min, pak ten kanál bude mít extrémě malou propustnost a nebude schopen generovat dostatečně velké klíče.

2: předpokládám, že směr příletu mionů je také náhodný, pak je velice obtížné zajistit na rozumné ploše, aby na spodní detektor dopadly tytéž miony, co na horní. Pokud se to nepodaří, máme 2 různé klíče...

Re: Re: Re: Re: Re: Re: Re: Re: Srovnání

Lukáš Fireš,2023-02-01 09:17:11

Mrkněte na stranu 8, kde píší, že generují 100 klíčů/s (10^2Hz) a z 5ti se jeden neshoduje (20%)

https://www.cell.com/action/showPdf?pii=S2589-0042%2822%2902170-8

Netušil jsem, že je to až tak pomalé a tudíž se tím opět nešifruje přímo, ale generují šifrovací klíč (tudíž je to ve zdejším článku správně napsané). Dále mají meter x metr COSMOCAT senzor pro výslednou rychlost cca 1MB/s (1-10Mb/s), ta se dá zmenšit pro rychlosti řádově 1KB/s. Posouzení skutečné bezpečnost raději nechám na zkušených kryptografech :)

In the current work, the size of the COSMOCAT sensors was 1 m2. This size might be relatively large for practical implementation to the BAS devices. However, in many cases, we do not need 1–10 Mbps communication speed for controlling these devices. If the regular Bluetooth communication speed (10 kbps) suffices for operation, US of the sensor can be compacted by an order of 2–3. Cosmically, keys can be used for end-to-end encryption of extension lines/secure telephone existing within a building.

Diskuze je otevřená pouze 7dní od zvěřejnění příspěvku nebo na povolení redakce